Eine umfassende Analyse von ENDE7 entlarvte die Organisationshierarchie des Cybercrime-Syndikats sowie seine Rolle als Partner für zunehmende Ransomware-Angriffe.

Es enthüllte auch tiefere Verbindungen zwischen der Gruppe und dem breiteren Bedrohungs-Ökosystem, das die inzwischen nicht mehr existierende Ransomware umfasst. Dunkle Seite, REvilund LockBit Familien.

Die hochaktive Bedrohungsgruppe, auch bekannt als Carbanak, ist bekannt für die Verwendung eines riesigen Arsenals an Tools und Taktiken, um seinen „Horizont der Cyberkriminalität“ zu erweitern, einschließlich der Aufnahme von Ransomware in sein Spielbuch und der Gründung gefälschter Sicherheitsunternehmen, um Forscher dazu zu bringen, Ransomware-Angriffe unter dem Deckmantel von Penetrationstests durchzuführen.

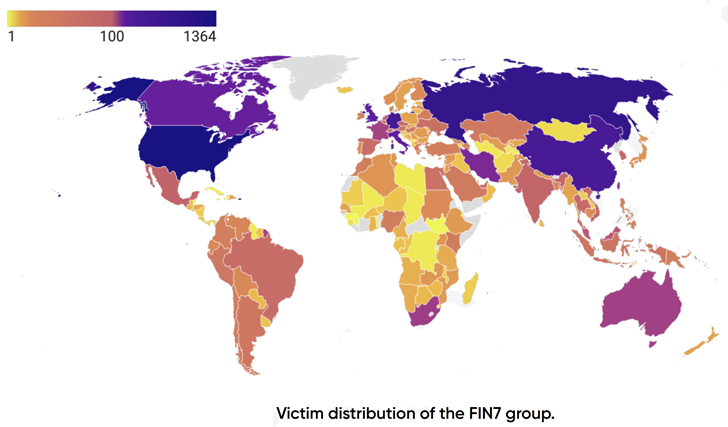

Über 8.147 Opfer wurden von dem finanziell motivierten Gegner auf der ganzen Welt kompromittiert, wobei sich die Mehrheit der Unternehmen in den Vereinigten Staaten befindet. Weitere wichtige Länder sind China, Deutschland, Kanada, Italien und das Vereinigte Königreich.

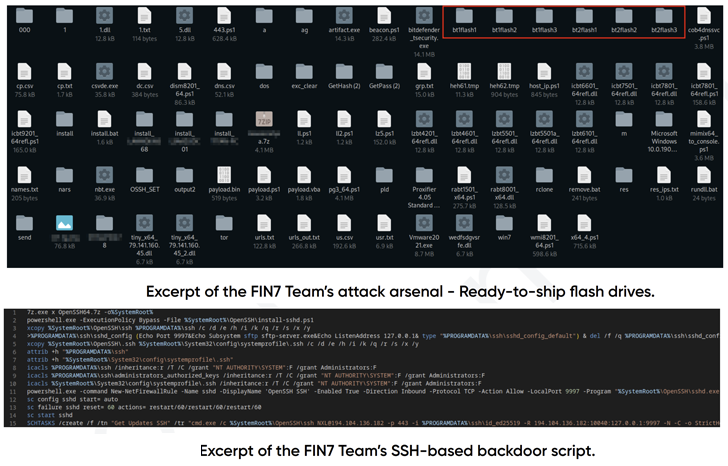

Die Einbruchstechniken von FIN7 haben sich im Laufe der Jahre über das traditionelle Social Engineering hinaus erweitert und umfassen infizierte USB-Laufwerke, die Kompromittierung der Softwarelieferkette und die Verwendung von Informationen aus gestohlenen Ausweisen, die auf Untergrundmärkten gekauft wurden.

„Heute besteht sein erster Ansatz darin, hochwertige Unternehmen sorgfältig aus dem Pool bereits kompromittierter Geschäftssysteme auszuwählen und sie zu zwingen, große Lösegelder für die Wiederherstellung ihrer Daten zu zahlen oder einzigartige Wege zu finden, um die Daten und den Fernzugriff zu monetarisieren“, PRODAFT sagte in einem Bericht, der mit The Hacker News geteilt wurde.

Nach Angaben des Schweizer Cybersicherheitsunternehmens wurden auch Bedrohungsakteure beobachtet, die Schwachstellen in Microsoft Exchange wie z CVE-2020-0688, CVE-2021-42321, ProxyLogon- und ProxyShell-Fehler in Microsoft Exchange Server, um in Zielumgebungen Fuß zu fassen.

Die Verwendung von Doppelte Erpressungstaktik Dennoch haben die von der Gruppe durchgeführten Angriffe Hintertüren auf kompromittierten Systemen eingesetzt, selbst in Szenarien, in denen das Opfer bereits ein Lösegeld gezahlt hat.

Die Idee ist, den Zugang zu anderen Ransomware-Outfits weiterzuverkaufen und Opfer als Teil seines illegalen Geldverdienens zu retargetieren, um seine Versuche hervorzuheben, den Aufwand zu minimieren und den Gewinn zu maximieren, ganz zu schweigen von der Priorisierung von Unternehmen basierend auf ihren jährlichen Einnahmen, Gründungsdaten und der Anzahl von Angestellte.

Dies „zeigt eine bestimmte Art von Machbarkeitsstudie, die als einzigartiges Verhalten unter Cyberkriminalitätsgruppen gilt“, sagten die Forscher.

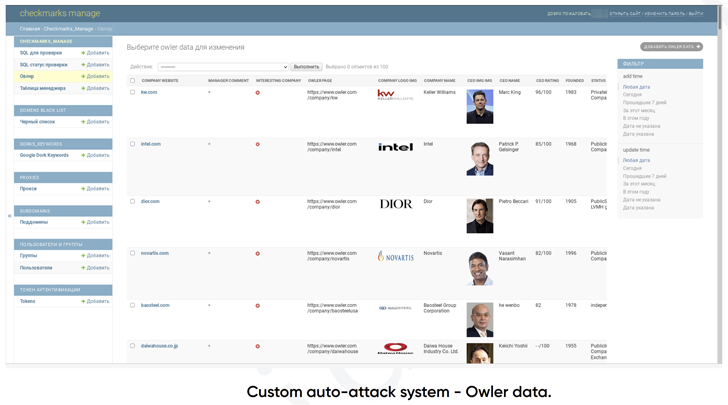

Einfach ausgedrückt läuft die Vorgehensweise von FIN7 auf Folgendes hinaus: Es verwendet Dienste wie Dun & Bradstreet (DNB), Crunchbase, Owler und Zoominfo, um Unternehmen und Organisationen mit den höchsten Einnahmen vorab zu prüfen. Es verwendet auch andere Website-Analyseplattformen wie MuStat und Similarweb, um den Datenverkehr zu Opferseiten zu überwachen.

Der anfängliche Zugriff erfolgt dann über einen von mehreren Angriffsvektoren, gefolgt von Datenexfiltration, Dateiverschlüsselung und möglicherweise einer Lösegeldbestimmung basierend auf den Einnahmen des Unternehmens.

Diese Infektionssequenzen sind auch darauf ausgelegt, Remote-Access-Trojaner wie z Karbanak, Lizar (alias Tirion) und IceBotLetzteres wurde erstmals im Januar 2022 von Gemini Advisory dokumentiert, das sich im Besitz von Recorded Future befindet.

Andere von FIN7 entwickelte Tools umfassen Module zur Automatisierung von Scans anfälliger Microsoft Exchange-Server und anderer öffentlich verfügbarer Webanwendungen sowie Cobalt Strike für die Nachnutzung.

Ein weiterer Hinweis darauf, dass kriminelle Gruppierungen funktionieren wie traditionelle UnternehmenFIN7 folgt einer Teamstruktur, die aus leitenden Managern, Entwicklern, Pentestern, verbundenen Unternehmen und Marketingteams mit jeweils individuellen Verantwortlichkeiten besteht.

Während zwei Mitglieder namens Alex und Rash die Hauptakteure hinter der Operation sind, ist ein drittes Managementmitglied namens Sergey-Oleg dafür verantwortlich, Aufgaben an andere Mitarbeiter in der Gruppe zu delegieren und deren Ausführung zu überwachen.

Es wurde jedoch auch beobachtet, dass Mitarbeiter in Verwaltungspositionen Nötigung und Erpressung anwenden, um Teammitglieder einzuschüchtern, damit sie härter arbeiten und Ultimaten stellen, um „ihre Familienmitglieder zu verletzen“, im Falle von Rücktritt oder Umgehung ihrer Verantwortung“.

Die Ergebnisse kommen mehr als einen Monat nach der Cybersicherheitsfirma SentinelOne identifiziert potenzielle Verbindungen zwischen FIN7 und der Ransomware-Operation Black Basta.

„FIN7 hat sich als außerordentlich vielseitige und bekannte APT-Gruppe etabliert, die auf Unternehmen abzielt“, schloss PRODAFT.

„Ihre Initiative besteht darin, Unternehmen basierend auf ihren Einnahmen, der Anzahl der Mitarbeiter, dem Hauptsitz und den Website-Informationen gründlich zu untersuchen, um die profitabelsten Ziele zu identifizieren.“ Interne Probleme im Zusammenhang mit der ungleichen Verteilung der erhaltenen Geldmittel und etwas fragwürdigen Praktiken gegenüber ihren Mitgliedern, schafften sie um eine starke Präsenz im Bereich der Cyberkriminalität aufzubauen.“

„Internet-Fanatiker. Böser Organisator. Fernseh-Fanatiker. Entdecker. Hipster-freundlicher Social-Media-Junkie. Zertifizierter Food-Experte.“